假Google、雅虎的转址、钓鱼邮件资安事件频传

Gmail、雅虎拍卖出现钓鱼邮件,内嵌恶意网页比例变高,也有越来越多骇客利用自动转址功能,将网页直接导向恶意网页。要杜绝类似的攻击,定期修补漏洞、不连可疑网址、查网域名称是自保之道。

当企业对大型搜寻和入口网站依赖日深同时,有越来越多的骇客假冒Google、Yahoo等提供的服务,趁机窃取使用者帐号、密码。近来除发现Gmail、雅虎邮件都出现伪冒的钓鱼邮件外,资安厂商CiscoIronPort也发出警告,近期透过Google、雅虎公开的转址服务,连结到恶意网页的比例有逐渐升高的趋势。

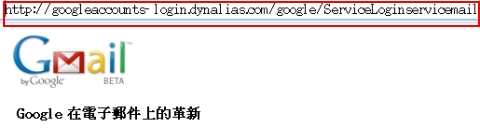

Gmail钓鱼邮件以提升邮件容量为饵多数人都知道Gmail提供大容量免费信箱服务,但这个大容量究竟是多少,不见得有许多人清楚。日前就有骇客假冒Gmail小组发信给特定对象,表示可将邮件储存容量从4GB提升到6GB外,并提供一个看似是Gmail官方连结的连结(mail.google.com/mail/updateservices),但若从钓鱼邮件点选此一网址后,则会被导引到其他的恶意网址(googleaccounts-login.dynalias.com/google/ServiceLoginservicemail&passivetrue/Fmail.google.com3Dl

网骇科技资安技术顾问曾信田表示,这个假网址会自动导引到特定的恶意网页,该恶意网页内含针对IE浏览器MS-06014漏洞的iFrame攻击。他指出,进一步查询该恶意网页发现,该网域为台湾某一高科技产品代理商的网址,显见该公司网域已经成为骇客的跳板。曾信田进一步分析攻击来源发现,这些来源IP与去年12月网骇科技侦测到的网军攻击IP,都是来自中国同一省分,该攻击是否会扩大仍有待观察。

除了骇客假冒Gmail工作小组发送钓鱼邮件之外,雅虎奇摩拍卖也在讨论区公布,有不法份子假冒雅虎奇摩名义发送「Yahoo!奇摩用户紧急安全通知」的电子邮件,内含钓鱼网址,企图窃取雅虎奇摩会员的帐号与密码。雅虎奇摩也在讨论区公开表示,不会发送任何紧急安全通知的电子邮件外,目前骇客最常使用的欺骗手法包括:透过网站名称与雅虎奇摩相似的钓鱼网站,或者是伪装寄送汇款通知,却内藏木马程式等手法,欺骗网友受骗上当。

垃圾邮件内含恶意网页转址连结CiscoIronPort日前发表的资安警告中也指出,Google、雅虎提供的自动转址功能遭骇客滥用。IronPort台湾暨华南区技术顾问总监林育民表示,.这个手法在过去2个月逐渐增加,「全世界大约有1%的垃圾邮件,隐含这种转址攻击的网址连结,使用者若没察觉,就会连结到恶意网页。」他说,骇客将合法的网页利用转址的功能,把使用者的连线自动转址到恶意网页。

另外,林育民也提醒,Google特有的好手气(I’mFeelingLucky)服务也遭到骇客滥用。网路使用者若使用好手气服务,会针对所有搜寻结果,直接转址到搜寻结果的第1个。骇客可以透过在搜寻结果加上恶意转址参数,连结到恶意网页。目前除了Google外,包括雅虎、AOL等入口网站都提供类似的转址服务。

曾信田表示,要杜绝类似的攻击,除了必须经常修补系统漏洞之外,定期清楚扫描恶意程式、更改密码,不失为可以预防的方式之一。林育民则指出,不乱点可疑连结是最佳的自保之道,若对连结网址存疑时,则可进一步检查可疑网址的网域名称,不失为一种预防的方式。

QUOTE:

Gmail钓鱼邮件手法分析流程图

从近期发现的Gmail钓鱼邮件中,可以看到骇客将钓鱼网页页面做的跟正牌Gmail页面几乎一模一样之外,钓鱼邮件内容以既有的Gmail服务做延伸,容易让人一时不查受骗上当。

QUOTE: 从钓鱼网页提供的连结网址进行连线,网页页面与正版Gmail网址相似度几近99.9%。差别在于第1个斜线之前的网址,虽然跟Google有类似的字眼,却不是Google。再者,一般的Gmail页面不会出现Google帐户更新验证的字眼。 若检视该网页的原始码,这些程式码都经过编码,看起来就是一堆乱码,看不出特殊之处。

若检视该网页的原始码,这些程式码都经过编码,看起来就是一堆乱码,看不出特殊之处。

QUOTE: 若将该网页原始码经过解码后,就可以发现,在网页程式码的第511行中,被植入2个原本不应该存在的iFrame。若从该钓鱼邮件连到此一连结,只要一连到该网页就被植入iFrame。